- A+

无线千兆网络时代,网件R7500路由器与A6210无线网卡拆解实录

目前IEEE 802.11ac路由器正在从“Wave 1”向“Wave 2”发展,而4x4 MU-MIMO技术的引入则是这次发展的重要标志。网件R7500无线路由器就是在这个大前提下诞生的产品,其属于AC2350级别无线路由器,支持4x4 MU-MIMO、Beamforming+以及Dynamic QoS技术,是目前旗舰级的家用无线路由器之一。 今天我们就来看看这款路由器的内部结构,看看它的强悍来自于哪个地方。

网件R7500夜鹰X4路由器

网件R7500路由器名为“夜鹰X4”,因为其配置有4条可拆卸的5dBi增益天线 ,同时外形继承自R7000夜鹰路由器。除了强悍的性能外,R7500路由器在扩展方面也是做到十足,配置有两个USB 3.0接口的同时还提供有eSATA接口。硬件配置方面,网件R7500夜鹰X4路由器基于高通Quad-Stream平台打造,采用双核1.4GHz处理器,2.4GHz/5GHz双频段设计,其中2.4GHz频段理论速率可达600Mbps,5GHz频段最高理论速率为1.733Gbps,属于AC2350级别路由器产品。

路由器顶盖与底座之间通过5颗螺丝结合,其中有4颗隐藏在橡胶脚垫之下

网件R7500夜鹰X4路由器的外壳分为顶盖和底座两部分,两者通过5个螺丝进行结合,除了位于最下方的螺丝可以直接看到外,其余四个螺丝都隐藏在路由器底座的橡胶脚垫之下。

R7500路由器PCB

除了5颗螺丝外,顶盖和底座之间还有一些卡扣,因此还需要用到撬棒,不过这些卡扣之间扣得并不算紧,只要小心操作完全可以做到无损拆解。在拿掉顶盖之后,我们就可以看到R7500的PCB主体了。

路由器顶盖内侧配置有用于辅助散热的金属板

R7500路由器的顶盖也是内有乾坤,我们可以看到其内侧配置有一体式的金属板,这块金属板主要是起辅助散热的作用,路由器主要控制芯片的热量都是通过导热垫传递到这块金属散热板上的。

R7500路由器PCB正面

由于路由器对外界EMI干扰非常敏感,因此R7500夜鹰X4的主要芯片都覆盖上了屏蔽EMI干扰的金属罩,同时为了让路由器的主要芯片保持清凉,金属屏蔽罩的里外都贴有导热垫,可以让芯片的热量传递到顶盖内侧的金属导热板上。

R7500路由器PCB背面,主要的芯片下方也配置有EMI金属屏蔽版

R7500路由器PCB正面(卸下EMI金属屏蔽罩)

R7500路由器PCB背面(卸下EMI金属屏蔽罩)

大部分的EMI金属屏蔽罩都可以取下来,不过有其中一个直接焊在了PCB上,因此这个屏蔽罩下藏这些什么,目前我们还无法确定,不过现在已经基本可以看到路由器的主要芯片。

首先我们来看路由器的处理器和内存,R7500夜鹰X4使用的是高通IPQ8064处理器,这颗处理器拥有两个主频为1.4GHz的Krait 300架构核心以及两个频率为730MHz的网络协处理器核心,基于台积电28nm LP工艺打造,支持DDR3-1066内存,原生提供有3条PCI-E x1通道、1个SATA 6Gbps接口、2个USB 3.0接口以及一个速率达10Gbps的XGMII内部接口。

内存则来自于华邦(Winbond),型号为W631GU6KB-15,单颗容量为128MB,两颗组成32-bit 256MB的规格,属于DDR3L-1333内存颗粒,从速度上来说完全可以满足IPQ8064处理器的要求。

配置在背面的美光128MB NAND闪存

网件还专门为R7500路由器的IPQ8064处理器配置了独立的NAND闪存,闪存芯片来自美光,容量为128MB。

来自Quantenna的QT3840BC芯片以及容量为128MB的Winbond DDR3-1600芯片

专门为QT3840BC芯片配置的512KB ROM,来自宏旺电子,型号为MX25L512EMI-10G

来自Quantenna的QT2518B芯片

我们现在来看看R7500夜鹰X4路由器的5GHz频段网络解决方案,这个解决方案可以说是R7500的精髓,1733Mbps的5GHz频段理论网速就是依靠这套方案提供的。这套方案就是Quantenna的QSR1000平台,其采用QT3840BC处理器搭配QT2518B射频芯片组成,支持802.11ac标准和4x4 MU-MIMO技术,通过GMII内部接口与IPQ8064处理器连接。

值得一提的是,Quantenna的QSR1000平台方案实际上是可以独立运行的,因为QT3840BC不仅是主频为500MHz的ARM处理器,而且还整合有基带模组, 配置有独立的内存和ROM(R7500上为其配置有128MB的内存和512KB的ROM)在搭配QT2518B射频芯片后就已经可以实现5GHz频段网络的独立运行,因此其可以分担IPQ8064处理器的部分负荷,特例如5GHz频段网络的内部信息交换等,以此降低IPQ8064处理器的工作负担,空出更多的资源来处理其它数据。

2.4GHz频段部分,R7500夜鹰X4配置的是高通QCA9880-BR4A芯片,实际上这是支持802.11ac标准3x3 MIMO技术的网络芯片,用在2.4GHz频段的802.11n网络上似乎有些大材小用,不过网件这样配是有道理的。我们可以看R7500在2.4GHz频段的网络规格,据称其理论网速最高可达600Mbps,但实际上其2.4GHz部分只有3x3 MIMO的规格,原理上最高只有450Mbps,那这个600Mbps是怎么来的呢?

相信大家还记得,博通的BCM4360网络芯片同样可以在3x3 MIMO的基础上让2.4GHz频段网络拥有600Mbps的最高理论网速,它的运行原理就是让802.11n网络用上802.11ac网络的256-QAM阵列,让2.4GHz频段的单流速率从150Mbps提升至200Mbps,博通将这个技术称为TurboQAM。这次网件R7500夜鹰X4也是以此原理,通过支持256-QAM阵列的QCA9880芯片,让2.4GHz网络在3x3 MIMO的基础上跑到了600Mbps的理论最高速率。

看完2.4GHz/5GHz频段网络的组成后,我们来看看无线网络的前端部分,通常这部分是以功率放大器、低噪音放大器等元件组成,R7500则采用了整合度很高的前端模组SKY85710-11芯片和SKY85309-11芯片,其中5GHz频段部分配置的是SKY85710-11芯片,4x4 MU-MIMO对应的就是4个前端模组;SKY85309-11则对应3x3 MIMO的2.4GHz频段网络,共计有3个前端模组。

最后是有线网络部分,R7500夜鹰X4路由器的WAN接口和LAN接口通过高通QCA8337-AL3C芯片扩展,通过XGMII内部接口与IPQ8064处理器连接。

刚才我们已经看过了关于网件R7500无线路由器的拆解,现在我们来看看网件A6210无线网卡。俗语有说“好马配好鞍”,如果把无线路由器视为“马”的话,那么无线网卡显然就是“鞍”了,只有两者相互匹配,用户才能有最佳的网络体验。网件A6210无线网卡显然就是一副“好鞍”,其主要面向中高端玩家,是专门为了搭配中高端路由器使用而设计的。

网件A6210无线网卡

早前我们已经看过了网件A6210无线网卡的实物图赏,它是网件旗下首款USB 3.0接口无线网卡,基于联发科的解决方案打造,体积相当于一个大号的U盘,天线采用可折叠式设计,支持2.4GHz/5GHz频段网络和2x2 MIMO技术,理论最大网络速率为300Mbps(2.4GHz频段)+867Mbps(5GHz频段),属于AC1200级别产品。

网件A6210无线网卡背面

网件A6210无线网卡的外壳上设置有大量的三角形散热孔,可以加强其内部空气流通,增强网卡的散热能力,保证网卡工作的稳定性。

网件A6210无线网卡的天线板可以向上翻起

网件A6210无线网卡的天线板可以向上翻起,造型有点像是翻盖手机,在天线板的内侧面贴有网卡的基本信息,包括产品序列号、Mac地址以及各种认证的标志,网卡的内侧外壳则通过2颗六角梅花螺丝以及内部的一些卡扣固定。

卸下外壳后的A6210无线网卡

卸下外壳后我们就可以看到A6210无线网卡的PCB本体,其表面覆盖有大面积的EMI干扰金属屏蔽盖,盖上还贴有导热垫,可以把热量尽快传递至外壳上。天线部分虽然只有1个天线板,但其实际上已经整合有2根天线,通过专门的天线接口连接。

A6210无线网卡PCB正面

A6210无线网卡PCB背面

网卡PCB的背面并没有布置什么特殊的元件,只是贴上了用于屏蔽EMI的胶布,进一步降低外界对网卡芯片的干扰。

网卡的EMI干扰金属屏蔽罩通过卡扣固定,可以直接卸下

刚才我们也有提到,网件A6210网卡使用的是联发科提供的解决方案,具体来说A6210无线网卡是基于单颗联发科MT7612U芯片和两颗Sky65522信号放大器打造的。联发科的MT7612U芯片支持USB 3.0接口,是业界首款内建2.4GHz/5GHz频段功率放大器的802.11ac网络芯片,单芯片即可提供300Mbps+867Mbps的网络速率,还支持Beamforming技术,是一个整合度极高的解决方案。

位于网卡侧面的WPS功能按钮

以上就是网件R7500无线路由以及A6210无线网卡的实物拆解,目前我们正在针对这两款产品进行紧张评测,对这两款产品有兴趣的玩家还请密切关注我们的后续文章。

再一次到达巅峰,网件R8500夜鹰X8路由器效能测试

去年网件推出了R8000夜鹰X6路由器,这款AC3200级别的三频路由器可以说是“802.11 Wave 1”产品中的一个巅峰,受到了大量发烧级路由器玩家的追捧。现在路由器已经进入“802.11ac Wave 2”时代,作为这个领域中的领军者,网件再一次把家用路由器推向了另一个巅峰,那就是R8500夜鹰X8路由器。

网件R8500夜鹰X8路由器采用波浪型外观和卧式放置设计,整体尺寸为316x264x61mm,重1.68公斤,体积和重量完全可以比肩一台笔记本电脑。当然R8500夜鹰X8远不仅仅是“稳如泰山”那么简单,其基于博通第二代5G WiFi XStream平台打造,支持4x4 MU-MIMO技术和1024-QAM调制模式,可提供2个5GHz和1个2.4GHz频段,理论无线网络最高速率为2166Mbps+2166Mbps+1000Mbps,属于AC5300级别的802.11ac Wave 2产品。

网件R8500夜鹰X8路由器

此外网件R8500夜鹰X8路由器还是首款采用主动式天线的消费级路由器产品,R8500夜鹰X8共计拥有8条天线,其中4条为外置主动式天线,另外4条则为内置天线。据网件表示,主动式天线的优势在于强大的接受能力,可以从外界的各种干扰中快速识别终端设备发射的微弱信号并进行放大,让发射功率较低的终端设备在距离路由器较远的情况下也能有流畅的网络体验。

而在有线网络部分,网件R8500共计提供有7个千兆级网络接口,其中1个为千兆WAN,6个为千兆LAN。值得一提的是,R8500的LAN1和LAN2接口还支持链路汇聚功能,可以将两条1Gbps线路整合为一条2Gbps线路,搭配支持链路聚合功能的产品如高端NAS使用时,可以让终端设备的网络性能得到完全的发挥。

网件R8500夜鹰X8路由器

波浪形外观设计

路由器状态指示灯

R8500夜鹰X8配置有独立的LED灯开关、WiFi开关以及WPS功能按钮

路由器的USB接口有防尘盖进行保护

R8500夜鹰X8的USB 2.0接口和USB 3.0接口

4条外置式主动天线,角度可调整,不可拆卸

路由器LAN1和LAN2接口支持链路汇聚功能

R8500夜鹰X8共计有1个WAN接口和6个LAN接口

路由器配置有独立电源开关

底面也布置有大量的散热孔

与罐装可乐对比可以看出R8500夜鹰X8的庞大体积

R8500夜鹰X8附件主要是电源适配器和千兆网线

考虑到工作稳定性以及连接USB外设后的供电需求,网件R8500夜鹰X8标配额定输出功率达60W(DC19V 3.16A)的电源适配器。我们拿到的路由器由于是美国版因此使用的是110V电源适配器,国行版将配置220V电源适配器,额定输出功率同样为60W。

网件R8500夜鹰X8路由器拆解赏析

拆下底盖后就可以看到网件R8500夜鹰X8的内部组件,路由器采用蓝色PCB主板,天线接口统一布置在主板的背面。为了减少外界的干扰,R8500夜鹰X8的主要芯片的正反面都布置有EMI金属屏蔽罩。

网件R8500夜鹰X8的内置天线,用于其中一个5GHz频段

R8500夜鹰X8路由器主要芯片不仅正反面都布置有EMI金属屏蔽罩,同时还加装有铝制金属散热片,确保工作时的热量不会累积在芯片内部。

路由器主板背面

R8500夜鹰X8路由器的主板大致上可以分为5个模组,位于中间的是CPU模组,是整个路由器的控制中心;位于上方的是有线网络模组,由于处理器只能提供5个有线网络接口,因此需要使用额外的芯片进行扩展;左侧和右侧分别是2.4GHz/5GHz无线网络模组,它们共同使用4条外置的主动式天线;下方的则是另一个5GHz模组,使用的是内置天线。

R8500夜鹰X8路由器使用的是博通BCM4709处理器,这款处理器基于双核Cortex-A9架构打造,属于目前已经比较成熟的高端路由器解决方案。需要注意的是,虽然R8500夜鹰X8与R7000夜鹰使用的都是BCM4709处理器,不过前者所用的BCM4709主频为1.4GHz,而后者则是1GHz主频版本,R8500夜鹰X8的处理器具备更高的性能。

来自三星DDR3内存芯片,容量为512MB

容量为128MB的闪存芯片

位于处理器右下角的PCI-E通道控制器来自于PLX,型号为PEX8603-AB50NI,这颗芯片可以扩展出3条PCI-E 2.0通道,每条通道可以提供双向8Gbps的带宽。

R8500夜鹰X8路由器的2.4GHz频段和5GHz频段网络均基于BCM4366芯片打造,该芯片支持2.4GHz/5GHz双频段和4x4 MU-MIMO技术,支持1024-QAM调制模式,是博通第二代5G WiFi XStream平台的主要组成部分。

博通千兆有线网络交换芯片BCM53125

测试平台以及相关设置说明

网件R8500夜鹰X8路由器的测试平台包括有两台桌面PC和一台笔记本电脑,其中一台桌面PC(以下称为测试机)配置包括有Core i7-3770K处理器(默认频率)、华硕Maximus V Formula主板、双通道8GB内存(4GB*2)内存以及富士通128GB固态硬盘,显卡为英特尔HD Graphics 4000核显;另一台桌面PC(以下称为工作机)配置有Core i5-3570处理器(默认频率)、华擎B75M-ITX主板、8GB内存以及浦科特M5Pro 128GB固态硬盘,显卡为HD Graphics 2500核显。两台桌面电脑均使用Windows 7 SP1 64-bit旗舰版系统。

笔记本电脑主要用于测试路由器的网络覆盖强度,使用的是华硕S300CA,配置包括有Core i3-3217U处理器、4GB内存和128GB固态硬盘,使用的无线网卡为英特尔AC7260,安装Windows 8.1专业版系统。

我们采用R7000夜鹰路由器无线桥接至R8500夜鹰X8路由器的方式进行测试,测试时R7000与R8500夜鹰X8路由器均升级至最新版的官方固件,其中R8500夜鹰X8将作为中心基站使用,而R7000则运行在桥接模式,充当无线网卡使用。

测试软件设置说明

这次评测主要的测试项目是路由器的2.4GHz/5GHz频段的无线网络性能、LAN有线网络性能、网络信号覆盖范围、USB 3.0/USB 2.0接口性能等项目。测试时主要用到三个软件,一个是CrystalDiskMark,主要是测试 网件R8500夜鹰X8的USB 3.0与USB 2.0接口读写速率;另一个是IxChariot 6.7以及配套的EndPoint 7.3,两套测试平台均安装EndPoint 7.3,IxChariot 6.7则安装在测试机上,主要用来测试路由器的网络效能;第三个软件则是Wirelessmon,用于检测路由器的网络覆盖强度。

IxChariot 6.7软件

IxChariot 6.7是目前比较常用的网络效能测试软件,其可以进行网络吞吐量、带宽、响应时间等多种测试。在测试中我们仅建立一个IxChariot测试进程,不过测试中有分为单路上行、单路下行、双路双向并行、10路上行并行、10路下行并行五个测试,其中上行测试是从测试机发送数据至工作机,而下行测试则是从工作机发送数据至测试机。

测试时工作机IP设置为192.168.1.2,测试机IP设置为192.168.1.3,考虑到现实使用的需要,路由器的2.4GHz/5GHz无线网络均启用WPA2安全模式,设置有8位数密码,并启用DHCP服务。

Wirelessmon软件

网络覆盖范围的测试则在我们的办公环境中进行测试,共计测试6个不同的地点的2.4GHz频段和5GHz频段网络强度,测试的设备是华硕S300CA笔记本电脑,通过Wirelessmon软件直接检测无线路由器的网络强度。

网件R8500夜鹰X8无线网络性能表现

首先我们来看看R8500夜鹰X8路由器的无线网络效能,R8500夜鹰X8采用4x4 MU-MIMO设计的天线阵列,支持1024-QAM调制模式,2.4GHz/5GHz频段的理论最高速率为1000Mbps/2166Mbps, 相比之下用于充当无线网卡的R7000路由器并不能完全发挥R8500的全部性能。

不过目前大多数消费级的无线终端设备均未拥有R8500级别的无线规格,以R7000充当无线网卡更有实际参考意义。测试时我们解除了路由器的Smart Connect功能,让三个网络频段独立进行测试。

2.4GHz频段无线网络10路单向上行测试

2.4GHz频段无线网络10路单向下行测试

2.4GHz频段无线网络10路双向并行测试

首先我们看看2.4GHz频段,R8500夜鹰X8的2.4GHz频段最高理论网速可达1000Mbps,不过这需要4x4 MU-MIMO和1024-QAM调制模式的支持,而我们的测试平台只能达到3x3 MIMO和256-QAM的标准。不过从实际测试来看,R8500夜鹰X8仍然跑出了超过200Mbps的成绩,这个表现是优秀的。

5GHz频段1无线网络10路单向上行测试

5GHz频段1无线网络10路单向下行测试

5GHz频段1无线网络10路双向并行测试

5GHz频段方面,R8500夜鹰X8有两个5GHz频段网络,分别使用4条外置主动天线和4条内置天线,我们将使用外置天线的称为5GHz频段1,其在我们的测试平台上有着相当优异的成绩,下行速度可以超过850Mbps,上行速度也接近700Mbps,双向平均速度则为800Mbps,基本上属于高端路由器的前列。

5GHz频段2无线网络10路单向下行测试

5GHz频段2无线网络10路单向上行测试

5GHz频段2无线网络10路双向并行测试

另一个使用4条内置天线的5GHz频段我们成为5GHz频段2,其效能表现相比5GHz频段1有一定的下降,尽管单向下行速率仍然可以达到800Mbps的水平,不过单行上行只能跑出460Mbps的成绩,双向并行也只有580Mbps左右,这两个成绩仅与中端路由器如R6400等相仿,看来对于R8500夜鹰X8的5GHz频段2,网件仍然需要进一步的优化。

三频段设计有啥好?网络带宽利用率更高

网件R8500夜鹰X8路由器采用三频段设计,比普通的双频段路由器产品要多出一个5GHz频段。按照网件的说法,由于目前使用5GHz频段标准主要是802.11n和802.11ac两种,其中后者可以提供3倍于前者的理论带宽。因此当两种不同标准的终端设备连接在同一个频段的时候,低速设备就会拖慢平均网速,而使用两个5GHz频段不仅可以增加路由器的可连接设备数,同时还可以减少低速终端设备对高速终端设备的影响,进一步提升路由器的带宽利用率。

这次我们同时为R8500夜鹰X8路由器接入了两个5GHz频段设备,一个是使用R7000充当无线网卡的测试平台(对应前5个测试连接),另一个则是使用英特尔AC7260网卡的笔记本电脑(对应后5个测试连接)。我们通过把两个设备接入同一个5GHz频段以及分别连接两个5GHz频段的方式,来看看多出来的5GHz频段是怎样提高路由器的带宽利用率的。

两个设备处于同一个5GHz频段,同时运行下行测试

两个设备处于同一个5GHz频段,同时运行上行测试

首先我们让两台测试设备同时接入5GHz频段1,可以看出两个设备同时运行测试时,无线网络的实际速率只有600Mbps左右,其中使用R7000的测试平台的平均网速在550Mbps左右,而使用AC7260的笔记本平台平均网速仅在50Mbps到75Mbps左右,两者的速度都要偏低,后者的速度甚至会影响使用。

两个设备处于不同的5GHz频段,同时运行下行测试

两个设备处于不同的5GHz频段,同时运行上行测试

而当两个设备分别连接两个不同的5GHz频段时,它们之间就干扰就降到了最低,上行测试和下行测试的平均速率可以达到900Mbps和800Mbps的水平,两者各自的平均速率也恢复到正常状态,带宽的利用率得到了较大的提升。

由此我们可以看出,用两个5GHz频段分别连接高速设备和低速设备确实可以起到降低干扰、提升带宽利用率的功效。为此网件还开发出Smart Connect功能,让路由器自动把高速设备与低速设备分配到不同的5GHz频段中,以减少它们之间的相互干扰,达到自动优化带宽分配的作用。

网件R8500夜鹰X8路由器LAN与NAT测试

现在我们来看看网件R8500夜鹰X8路由器有线局域网的LAN性能以及NAT(Network Address Translation)即网络地址转换的效率。R8500夜鹰X8拥有6个千兆LAN接口和1个千兆WAN口,在LAN性能测试中我们选择其中LAN两个来连接测试机和工作机,NAT测试让测试平台分别连接WAN口和其中一个LAN口,测试方法与无线网络效能测试的相同 。

10路LAN单向上行测试

10路LAN单向下行测试

10路LAN双向并行测试

由于软件测试的是实际数据而不包含校验码数据,因此其会有大概5%的性能损失。我们可以看到网件R8500夜鹰X8路由器的LAN接口效能是单向940Mbps、双向1600Mbps左右,符合千兆级LAN网络的表现。

NAT效率测试

此外R8500夜鹰X8路由器支持NAT硬件加速技术,在LAN to WAN测试中同样跑出940Mbps的速度,确实达到千兆WAN口的水平。

网件R8500夜鹰X8路由器网络覆盖强度测试环境说明

网络覆盖范围的测试则在我们的办公环境中进行,共计测试6个不同的地点的2.4GHz频段和5GHz频段网络强度,测试的设备是华硕S300CA笔记本电脑,通过Wirelessmon软件直接检测R8500夜鹰X8路由器的2.4GHz频段以及5GHz频段网络的信号强度,通过信号强度的高低来判断网络覆盖的范围。

信号强度的单位是dBm,按照无线网络相关标准规定,当接收设备接收到的信号强度相当于功率1mw时,信号强度就是0dBm,具体的计算公式为“dBm=10log(X)”,其中X使用的单位是毫瓦(mw)。当dBm为负值的时候,就相当于接受到的信号功率不足1mw。

目前信号强度没有明确的好坏标准,不过业界一般按照-75dBm为分界线,高于-75dBm时对正常使用影响不大,低于-75dBm时则有可能会造成网络延时、掉线等问题。

网络强度测试环境如上所示,首先我们来说说各个点之间的关系。红点为路由器所在位置,A点位于路由器右侧50cm,两者之间没有障碍;B点与路由器相隔约3米,两者之间没有障碍;C点与距离路由器在6米左右,中间间隔了一堵15cm厚度的砖墙和一堵厚度不少于35cm的砖墙。

D点与路由器的距离约为10米,一堵15cm厚度的砖墙以及一个宽度约2米采用木板间隔的杂物间;E点距离路由器约15米,间隔了一堵15cm厚度的砖墙;F点距离路由器超过15米,中间间隔了至少两堵35cm厚度的砖墙以及3架电梯。

网件R8500夜鹰X8路由器配置有4条外置主动式天线和4条内置天线设计,其中2.4GHz频段与其中一个5GHz频段共用4条外置主动天线,另外一个5GHz频段则单独使用4条内置天线。测试时我们解除了路由器的Smart Connect功能,让三个网络频段独立进行测试。

从网络覆盖强度上来说,R8500夜鹰X8路由器的2.4GHz频段基本上可以覆盖除F点以外的所有测试点,网络强度也可以满足使用需求。 两个5GHz频段的表现稍有差异,从数值上来看使用外置天线的5GHz频段在信号覆盖上比使用内置天线的5GHz频段要更好一些,但差距不算太大。此外由于5GHz频段在穿墙以及传输距离上天生不如2.4GHz频段,因此在间隔障碍物比较多的C点以及距离较远的E点上,两个5GHz频段的测试数据都偏低一些。F点就更不用说了,对于家用 级路由器而言,这个位置基本上是不可及的。

不过从测试数据删过来看,R8500夜鹰X8的成绩基本上与其它旗舰级路由器处于同一水平,WiFi网络可以覆盖半径10米甚至更加广阔的空间。 那么R8500夜鹰X8相比其他高端路由器的优势在哪里呢?实际上现在有很多终端设备在距离路由器较远的时候 ,就会出现可以搜索到无线网络但无法建立稳定连接的问题,这是因为网络是双向的,即便终端设备处于路由器的无线网络覆盖范围内,它自身的较低发射功率也可很有可能无法反馈正确的信息给路由器,导致无法建立稳定的连接。

这时R8500夜鹰X8的主动式天线就派上用途了,主动式天线的特点就是可以从接收到的无线信号中准确识别终端设备的信息并进行加强与放大,虽然它表面上无法扩大路由器的网络覆盖范围,但实际上它可以有效增强终端设备与路由器的网络连接,有着更高的实用价值。

我们在测试时也对路由器主动式天线的功效进行了简单体验,以5GHz频段为例,在E点使用外置天线的5GHz频段1不仅测试成绩在数值上高于使用内置天线的5GHz频段2,而且前者还可以比较流畅地浏览网络,而后者则要多次点击或者刷新后才有所响应,可见主动式天线确实发挥了应有的功效。

网件R8500夜鹰X8路由器USB接口速率测试

测试中使用的是浦科特M6V 256GB固态硬盘搭配USB 3.0硬盘盒进行测试,此外由于无线网络速率有一定的波动,对最终测试成绩测试成绩有较大的影响,因此我们使用网速相对稳定的千兆有线网络连接路由器进行测试。

首先我们来看看浦科特M6V 256GB固态硬盘搭配USB 3.0硬盘盒后在PC的USB 3.0和USB 2.0接口上有什么表现,从测试结果来看,其在USB 3.0接口上的连续读写速度204MB/s和198MB/s,在USB 2.0接口上则是34MB/s和30MB/s,基本上已经完全发挥这两个接口的全部性能。

网件R8500夜鹰X8路由器的USB 3.0接口跑出来的读写成绩为47.6MB/s和70.9MB/s, 虽然写入成绩相当优秀,但读取成绩在高端路由器中仅处于中等位置,因此后续的固件更新中R8500夜鹰X8的USB 3.0接口性能仍然需要进行更多的优化。

而R8500夜鹰X8的USB 2.0接口成绩则为38.9MB/s和31.9MB/s,比起PC平台的成绩还要更高一些,只可惜受限于接口规格,数值上仍然要略低于USB 3.0接口的成绩,不过在高端路由器中已经是数一数二的存在。

总结:新的巅峰,一步到位

作为网件家用级路由器新的巅峰,尽管现在还没有多少设备可以完全发挥R8500夜鹰X8的性能,不过从它现在的表现可以看出,R8500夜鹰X8无疑是非常优秀的,基本上已经站在了802.11ac Wave 2级别路由器的顶峰。

除了性能优秀外,网件R8500夜鹰X8身上有很多独有特色,如主动式天线可以有效加强终端设备的反馈信号,比单纯增加发射功率更能提供稳定的网络连接;继承自R8000的三频段设计以及MU-MIMO技术则可以有效加强路由器的带宽利用率。有了这些技术的加持,即便玩家手中的无线设备越来越多,R8500夜鹰X8也可以游刃有余,继续提供稳定、流畅的网络体验。

当然要说不足的话R8500夜鹰X8还是有的,例如USB 3.0接口读取速度偏慢,使用内置天线的5GHz频段表现也并不突出,所用的网件精灵固件虽然满足日常使用,但是对发烧级玩家而言功能还是偏少。不过这些地方并不是不可修复的硬伤,固件的逐步更新以及第三方固件的逐步开发是完全可以补足的。

目前网件R8500夜鹰X8路由器的售价为2999元,从绝对价格上来说确实很高,但这是一款面向未来、一步到位的路由器产品,它可以满足你未来好长一段时间的使用需求,对喜欢路由器的玩家来说也有着很高可玩潜力,如果你是发烧级玩家,R8500夜鹰X8绝对不容错过。(来源@超能网)

网件(Netgear)路由器被曝严重的DNS漏洞

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司CompassSecurity于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从CompassSecurity的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

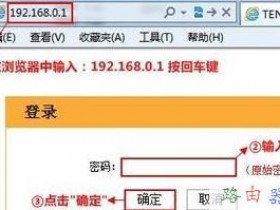

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面

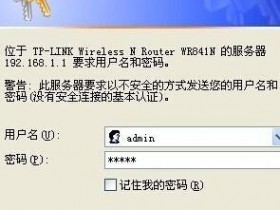

2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面

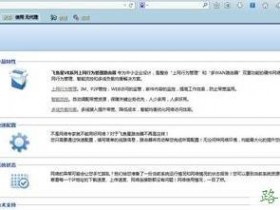

3)而当攻击者尝试多次重复访问http://BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据CompassSecurity的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。路由器中的黑科技网件夜鹰X8AC5300R8500

路由器作为家居中控的重要者,起到主导核心,它的出现给予我们最大的期待和向往。每个人都希望自己的路由器能拥有顶尖的配置,并且集成一身正气的黑科技,但想到其高昂的价格,让不少屌丝们只能望而却步。如今,路由器市场可谓是热闹非凡,它们都在尽情展示着自己的性价比。所以,选择一款好的路由器极其重要,一旦选对的话可以让您万事顺心,因为它发挥出的功能更惊人,表现出的技术优势更明显。有人说,买东西不怕贵,但要值。那么,对于一款2999元的网件夜鹰X8 AC5300究竟有什么 “ 武功秘籍 ” 值得我们关注购买呢?今天小编就带大家一探究竟。

【外观】

↑ 一份新年礼物到我家,那就是网件夜鹰X8 AC5300路由器。我是第一次收到这么贵重的 “大礼物 ”,心里可激动了,顿时觉得太高大上。相比以前接触过的路由器来说,这款产品的外包装体积真的很大,从表面的信息量可以一目了然地掌握,那就是它的真面目、真功夫,在外包装上丝毫没有保持任何神秘感,而是开门见山的呈现给大家。由于小编拿到的产品是国外版本,全都是英文展示,真的是不明觉厉吖

↑ 那么大的包装盒,里面装的官方标配到底有什么呢?分别是路由器主机、电源适配器、1000M网线、说明书与保修卡(全是英文,不过使用非常简单)。另外,由于第一批还专门给我配置了一个公牛智能变压器,应该是为了更全面保护到路由器的 “生命”,至于是不是属于官方标配,我表示不清楚

↑ 网件夜鹰X8 AC5300路由器的外观确实与众不同,看起来相当高大上,在设计上有着别具一格,让人感觉很独特很专业。相对来说,比我以往接触过的路由器,简直是一件庞然大物的新生命。机身采用了高等优质塑料的制造工艺,一身黑色着装显得更有科技范,机身正面采用波浪式的起伏设计,其上面布满了格栅式的散热槽,以保证路由器的热量迅速散出。夜鹰X8后部的4根天线是一个亮点,可以灵活应用,并且在不同的情景下可以收放自如,这样前后的造型很有特色

↑ 从机身正面的左侧可以看到一排功能指示灯,从上往下分别为电源、外网、2.4G、5G1、5G2、USB 3.0、USB 2.0、内网1-6接口,当路由器通电之后会有不同的指示灯颜色,它们代表着不同的路由器状态。而在右下角处有张贴了一张产品的信息,那就是路由器的账号与密码

↑ 在机身的右侧面设计了一个隐藏式的防尘盖,打开之后会发现里面有2个USB接口,分别是一个USB2.0、一个USB3.0,其实带有2个USB接口的路由器,还是很有好处的,可以外接硬盘等存储设备以及打印机等设备。而在机身正面配置了LED、WPS、WIFI三个实体开关按钮,可以进行开启或者关闭的操作

↑ 在机身后部提供了比较丰富的接口,拥有六个LAN接口(其中1与2号接口更是实现聚合功能)、一个WAN接口、复位键、电源开关键、电源接口,不管是企业、公司、家用、都能轻松驾驭,这样的设计可以轻易适用于各大情景。当然办公区域的电脑多,那配置的接口当然越多越好

↑ 在机身的背部几乎被散热孔所占据,整体做工非常精致,采用大范围的开孔设计,这样做的好处自然是为了更好的进行散热,而且大面积的散热孔保证了路由器长期的工作而无需担心散热问题,起到了极佳的效果。而左右配置了2个墙上固定孔,为了不占空间也可以直接挂在墙上,正所谓站得高“传”得快

↑ 正面看起来很像一台笔记本,挺让人喜爱的。它拥有了四根隐藏性的天线,那么在不支起来的时候它们是被隐藏在路由器后面,如果不仔细看的话,很难让人想到这会是一个有着四根天线的路由器。当左右2根天线处于高高在上的情况下,它的外观很惊艳,让自己的形象瞬间高大上

【使用评测】

首先把路由器进行通电连接(此过程省略),之后开启电源键,接着路由器前置的指示灯和天线提示灯一起亮了,这说明路由器正在运行当中。那么我就来介绍一下如何设置路由器?只要打开浏览器,输入www.routerlogin.net 进行访问,按照它的提示完成相关设置

进入首页的界面,这里会提示因特网无法接通网络,呈现的是红色状态,那么,只要点击它,输入宽带的账号与密码,就能轻松上网了。这过程才需一步,就能完成配置,设置上网就是这么简单!对于第一次接触此路由器的朋友,根本毫无压力可谈。那么,恭喜你,可以通过夜鹰X8 AC5300路由器畅快上网了

一款智能路由器,当然离不开手机APP的安装使用。手机需要安装网件精灵 APP,功能才能发挥出来,可以通过网址找到它进行下载、安装即可。在APP上管理路由器确实方便快捷,因为界面简单明了,没有太多的复杂性,所有功能和操作基本上一致,更适合新手用户上手使用,无需你打开电脑输入网址等繁琐的流程,让操作一步到达。所以,用手机管理路由器,随时随地管理到位。

信号测试篇

我们往往最关心的就是路由器的无线信号强度、信号稳定性、穿墙能力,其实这些才是无线路由的核心竞争力。为了让用户对路由器的信号更一目了然,小编特此准备了两台路由器,一是网件夜鹰X8 AC5300路由器;二是699元小米路由器,虽然两者之间的价格相差太多,但是一分钱一分货、东西贵但很值。让我们来看看在同一个测试环境下,它们的表现如何?至于2999元的它是不是物有所值,一看便知。

信号强度:

小于-40dbm:信号很强

-40 dbm ~ -85dbm:信号正常

小于 -90 dbm:信号很弱,几乎无法连接

测试环境:

如上图所示,我把两者路由器放置在右下角的房间,可以看出与A点的位置有一定距离(大约13米),这过程还需要穿越3道墙的阻碍,面对这样的情况我们可以得出:

从第一张图可以看出,在2.4GHz频段下,NETGEAR53 的信号强度数据为49dBm、xiaomi为55dBm,而在5GHz频段下,NETGEAR53信号强度比xiaomi明显高了很多,其发挥出的效果更好。在第二张图中的2.4、5GHz频段下,通过各种数据的混合展示,可以看出:网件夜鹰X8 AC5300路由器的信号强度 比 xiaomi 更胜一筹,并且整体的稳定性相对较高。

如上图所示,从路由器的位置距离我所在位置有着四层楼的高度,这大约有几十米!这过程需要穿越数多面道墙的阻碍,可以说基本上都是四面碰壁。可想,由上到下之间的传递和接收可能也有一定的困难性吧。那么面对这样的情况,究竟它的表现如何?

从图中的数据可以得出,在2.4GHz频段下,NETGEAR53 的信号强度数据为52dBm,接收信号为100%、xiaomi的数据是60dBm,接收信号为88%,相对来说,NETGEAR53信号处于稳定状态,表现较好。而在5GHz频段下,NETGEAR53信号强度比xiaomi的强度略高一点,区别就在4~5dBm之间。

为了使实验结论更准确可靠,应该进行第二次数据的采集。在这里小编再通过一款Wifi分析仪进行搜索两款路由器的Wifi信号。信号的强弱以dBm来表示,以上图示:NETGEAR53信号强度的数值在2.4、5GHz频段下都比xiaomi大。数字越大(因为是负数,所以-53要比-63大、-83比-88大)表明信号越强。由此证明:网件夜鹰X8 AC5300路由器彰显了其强劲的无线发射实力,并且穿墙能力不错。

如上图所示,两者路由器是放置在四楼室内的房间,离我站的位置有一定的距离,这大约有几十米,但是只面临一道墙的阻碍,说真的距离不是问题,信号强才是硬道理。

从图片看出,在距离较远的情况下,NETGEAR53信号的表现是强且稳,从数据上来看,网件夜鹰X8 AC5300路由器的所有数据都遥遥领先,而且NETGEAR53 5G信号与xiaomi 2.4G信号相差只有1dBm之差,这是多么惊人的效果。大家应该清楚,目前市场上的路由器,它们的5G信号表现都是鸡肋无力,连称得上很好用的小米路由器,其xiaomi_5G信号也消失了

同样,为了使实验结论更准确可靠,在同一个位置下,我再一次采取了这一款Wifi分析仪APP,分别对两款路由器的Wifi信号数据进行收集。所以,信号的强弱以dBm来表示,数字越大,表明信号越强。

在2.4GHz频段下

NETGEAR53无线信号强度为- 60~-70,xiaomi无线信号强度为-70~-80

在5GHz频段下

NETGEAR53无线信号强度为-70~-80,xiaomi 无线信号强度为 低于-90(几乎没信号)

从数据来看:网件夜鹰X8AC5300路由器的能力很不错!信号覆盖面广!

【总结】

这是一款旗舰级的路由器,它拥有了顶尖的配置、高超的技术,其发挥出来的效果特别好。这是我目前接触过的路由器,属于最好用的一款。它的无线信号表现十分稳定又强劲,具有出色的无线覆盖能力和穿墙能力。所以说买东西不怕贵,但要值!这句话的含义我在网件夜鹰X8 AC5300路由器身上看到了。你,还在等什么?

网件(Netgear)路由器被曝严重DNS漏洞易遭黑客入侵

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

网件(Netgear)路由器被曝严重的DNS漏洞

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面

2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面

3)而当攻击者尝试多次重复访问http://BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据Compass Security的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。

【有奖活动】MOD玩家的网件路由器发烧史

网件路由器在中国几乎是高端路由器的代名词。今年正好是他成立的二十周年,小安就给大家分享些我与网件路由一些故事 (小编:网件是世界上最知名的网络设备生产商之一,在美国也是市场占有率第一的品牌,现在市场上有售高端路由器基本都是他家的,搬个板凳坐等小安晒土豪装备)

2012年

笔者第一台网件路由,NETGEAR JNR3210,这台路由并不贵,但是当时这台路由竟然有“脱机下载”、“易共享”这种功能,让我觉得真是先进极了,这台机子是2012年发布的,很多后俩小米极路由们炒作的功能,好几年前人家就实现了。

2014年

随后笔者又使用过网件WNDR 3700/4300路由以及网件A620/6120网卡等产品,在2013年WNDR 4300这样的路由在中国大陆要卖到一千多元一台,绝对是价格非常高的产品,国内最流行的TP-Link、磊科等同期的产品卖的最好的才100-200一台。

WNDR 4300是一台N750路由,2.4G+5G双频能达到千兆无线的带宽,主控芯片是ATHEROSAR9344,配备了128MB的内存和128MB的闪存,这个配置在当时还算是比较豪华的,特色功能有Ready SHARE易共享功能、DLNA媒体服务器、脱机下载等功能。

2015年

上图是楼主现在手上正在使用的三台网件路由,中间的一台是网件最新的旗舰R8500,AC5300M规格的三频千兆无线路由;右边其实是一台网件的无线范围扩展器EX1200,AC1200规格;最左边不像路由器像个积木玩具一样的其实是楼主MOD改装过的网件R8000路由,网件的上一代旗舰,AC3200规格。

首先来说说这台网件R8500路由,这台AC5300M规格的三频千兆无线路由器是目前“地球最强性能家用路由”之一,当然价格也比较感人,现在售价是人民币2999元一台。

属于第二代802.11ac平台,可使WiFi的整体传输数据的速率超过5.3Gbps,和一般的300M的路由甚至是150M的路由相比,能提供5倍以上带宽。配置了企业级路由才有的链路聚合功能,可以使用2Gbps的带宽与路由器传输数据。主动式天线的配置,让穿墙能力异常彪悍。

好马配好鞍

有感于目前的无线网卡的传输性能不太跟得上路由器的发展,市面中很多路由设计传输速率才是300Mbps,用这样的网卡就让旗舰路由的大带宽成为了浪费,而传输速率高的网卡又比较贵,于是我买了上面这个设备——网件EX6200。

网件EX6200是一款无线范围扩大器,可以将家里的主路由的无线信号扩展过来,让信号覆盖到家里更大的范围,但是我拿它来是当网卡使用的,用这个信号扩展器就可以750Mbps的带宽与家里主路由通信,然后经过有线接口插到我电脑上,这样就获得了比较高的局域网带宽,同时还扩展了家里的无线信号范围,算是一举两得。

路由器也玩MOD

笔者还是个比较爱折腾的人,改装过好几台路由器,比如水冷路由等,现在晒晒我改装过的两台网件路由,上图是早年改装的一台网件R7000。

这个MOD改造的设定是“通讯基站”,所以有比较夸张的天线造型,路由器上也增加了硬盘,让其可以作为一个简单的NAS存储服务器、ftp服务器使用。

背面是4热管的散热片,也就是显卡上用的那种,可以压制住R7000超过1Ghz频率的处理器工作时的热量,让路由器更稳定。

侧面的RJ45有线接口,这个MOD做了一个多月才完成。

当时这台机器是配合网件A6200网卡进行使用。

这一台像小坦克的MOD作品是基于网件R8000路由进行改造的,这个玩意比较有趣,但是也是一个比较失败的作品。

最初的设定是“可编程自动机器人路由”,这台路由使用了乐高EV3机器人组件来改造,原计划是放家里当个移动的中继器,让它检测到手机的信号,跟着手机跑,你走到哪个房间路由器跟着你跑到哪个房间。

不过后来发现为其配备大容量的充电电池作为自备电源后,传动电机的功率偏小了,拖不起这这么重的机器;只能插着电源线使用,但是这个机器还是很好玩的,可以编程让它按照一定路线移动,也会自动避开障碍,就当作个小坦克玩吧。

底部有个硬盘仓,可以插入硬盘可实现脱机下载、存储服务等。

背面的各种网络接口。

土豪OR任性?

那问题就来了,小安为什么要花很多钱甚至上千元的代价买所谓的高端路由器呢,用200-300的路由不行吗?

用200-300的路由器当然也能用,但是确实是不同的,

首先高端路由器性能比较好,芯片数据吞吐量大,网络延迟的情况会比较少,组件和散热设计好,而且固件也比较稳定,不容易发生断线、重启等网络故障(娱乐、游戏玩家的福音)。其次,随着家里的要接网络的设备越来越多,高端大带宽路由器传文件的话会更快更节省时间(下载党)。最后就是功能丰富,直接连接USB,组建家庭NAS存储服务等。

小安的建议,所以如果是新选购路由,一定要选择双频路由, 虽然目前电信运营商提供的家庭宽带并不高,但是国外的youtube和国内的乐视也都实验性的提供2K分辨率的节目点播,开始相信在互联网上点播高清视听节目的时代很快就到来,路由器从54M、150M、300M一直进化到今天的AC3200、AC5300路由,大带宽能让我们的网络生活变得更好,期待未来路由器这个小小的设备,能给我们带来更多惊喜。

网件(Netgear)路由器被曝严重的DNS漏洞,易遭黑客入侵

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面3)而当攻击者尝试多次重复访问http://<ROUTER-IP>BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据Compass Security的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。

参考来源:betanews 编译/troy 转自黑客与极客(FreeBuf.com)

网件路由器

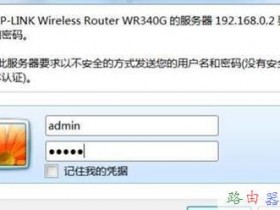

在连接到本产品前,我们把电脑上的本地连接(有线网卡)的IP和DNS 都改成自动获得IP.连接好后打开IE.输入192.168.1.1回车(如果路由器复位到出厂设置可以直接输入:http://192.168.1.1/start.htm,直接进入设置页面)

在弹出的对话框中.用户名:admin 密码: password

确定后直接进入路由器的全中文设置页面:直接点左边的菜单“基本设置”在“您的因特网 连接需要登录吗?”这边点“是”(默认是“否”)在下面的“因特网服务提供商”下面的“登录”这边填 你自己的宽带用户名,在“密码”后面框中填入你的宽带帐号的密码,点下面“应用”完成设置。

路由器重启后,我们点页面左边菜单“路由器状态”看如下页面: 在红框中有外网IP 和服务器地址出来表示路由器已经和外网连好,可以上网了。

下面简单介绍一下加密:进入路由器页面点“无线设置”进入设置页面,以最常见的WPA–PSK或者WPA2-PSK加密为例。注明:有个别无线网卡是不支持WP2-PSK加密的,为了兼用好点一般买家设置WPA-PSK加密就可以了。

网件(Netgear)路由器被曝严重的DNS漏洞,易遭黑客入侵

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及 N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面

2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面

3)而当攻击者尝试多次重复访问http://<ROUTER-IP>BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据CompassSecurity的首席技术官所称:目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。

针对以上问题,我公司提供了以下解决方案:

“毒眼”计算机检查与集成分析系统(E系列)

产品概述

Product overview

“毒眼”计算机检查与集成分析系统(E系列)是用于保密企业或军工单位对企业内网中未知木马进行实时检测、定位、告警、取证和分析的网络防御告警和分析体系。它在企业内网每台主机上安装一个客户端(Agent)软件,并在内往部署一个未知木马分析中心(企业私有云分析中心),实现实时全网络的监控和分析未知木马的入侵、取证和告警等功能,防范企业内网遭到可能的间谍窃密、破坏等。

产品优势

Product advantage

Ø 独创文件跟踪技术

能够知道任意文件何时被什么程序复制成个什么文件,或者发送到了什么地方(IP, url,物理地址)等。生成详细记录供查询,或者提示拦截。

Ø 独创文件行为分析技术

能够知道电脑中某个动作对应的具体文件,即使这个动作源于一个bat或者vbs,vbe等脚本文件。

Ø 文件家族分析技术

能够根据创生关系、启动关系等找出任意文件的所有关联文件,以确保将任意木马的整个家族的所有文件一网打尽

Ø 远程攻击自动识别和防御

无需依靠任何特征信息,能够自动分析出远程攻击,自动报警、阻断攻击,并自动记录攻击来源和攻击端口等攻击细节信息。

应用环境

Application environment

Windows2000/nt/xp/2003/2008/vista/win7

产品形态

Product form

毒眼 E200 (1U硬件设备,支持200客户端)

毒眼E500(2U硬件设备,支持500客户端)

毒眼E1000(2U硬件设备,支持1000客户)