- A+

全面提升上网体验第5代Wi-Fi设备R6100【附netgear无线路由器设置方法】

R6200,是Netgear网件继旗舰级802.11ac 1750无线路由器R6300后推出的AC1200产品,采用下一代5G Wi-Fi技术,搭载博通BCM4352 11ac芯片,无线传输速率可达300+867Mbps,去掉了1个侧面的U口,正面底部饰条染成了白色(原金色),其他规格和设计遵循6300,博通5G/2.4Ghz双频CPU BCM4718千兆交换芯片BCM5213也没有少。

开始拆解.....

附 netgear无线路由器设置方法以:

方法/步骤

1

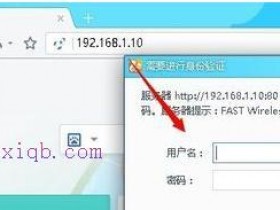

在浏览器的地址栏输入netgear路由器的IP地址。在路由器的背后可以看到默认的地址和密码。

步骤阅读

2

进入路由器管理界面后点击【因特网】

3

如果你是使用的是电信的ADSL,在您的因特网连接需要登登吗?下面点击【是】因特网服务提供商选择PPPOE再把电信给你的账号密码输入到下面的登陆和密码处。最后点击【应用】

4

在基本下面点或边的【无线】再勾选【启用SSID广播】,然后选择一个安全选项一建议选【WPA2-PSK[AES]】然后在密码处输入一个无线WIFI密码。最后要记得点击【应用】

5

如果要在路由器设备界面中操作重启路由器,则可以点击【高级】在在路由器信息下在面就有一个重启按钮按一点就会重启路由器的。

Linksys和Netgear路由器发现严重后门

来自:http://security.cnw.com.cn/security-anti-virus/htm2014/20140106_288917.shtml

某些型号的Linksys和Netgear的无线路由器有一个后门,允许恶意用户把这些设备的设置重置为厂商设置、默认的路由器管理员用户名和口令。这个后门已经被发现并且向全世界曝光。

法国安全系统工程师Eloi Vanderbeken决定限制他的假日客户使用的带宽和找回他为访问自己的路由器管理面板而选择的复杂的用户名和口令的组合,他在检查中第一个发现了Linksys WAG200G无线网关中的后门。

通过调查这个设备的硬件,Vanderbeken发现一个未知的服务在TCP 32764网络端口上进行监听。这项服务接收13种类型的信息,其中有两种类型的信息允许他查看配置设置,还有一种信息可以恢复路由器的默认的厂商设置。

Vanderbeken在名为“Github”的账户中披露了自己的发现之后,世界各地的其他黑客开始检查其它路由器是否也有同样的后门。

遗憾的是黑客们发现了许多后门。列出的清单使人们推测受到影响的设备都一个共同的东西:这些设备都是Sercomm生产的。这家公司使用自己的名字生产路由器,也为包括Linksys和Netgear在内的一些公司生产路由器。

Sercomm还为3Com、Aruba和Belkin等厂商生产路由器,因此,这些厂商的产品可能也包含有缺陷的固件。希望所有这些公司尽快推出一个补丁。

SANS ISC首席技术官Johannes Ullrich指出,由于披露了这个后门的存在,他们已经看到更多的对TCP 32764端口的调查。他说,我们的数据显示,在今天披露这个消息之前,我们几乎没有看到过对这个端口进行的扫描、但是,在今天披露这个消息之后,我们看到来自3个IP地址的对这个端口进行的大量的扫描。进行扫描次数最多的IP地址是80.82.78.9。在过去的两天里,ShodanHQ搜索引擎也在积极地调查这个端口。

Ullrich称,现在,我敦促每一个人扫描自己的网络,查看监听32764/TCP端口的设备。如果你使用Linksys路由器,你可以在你的网络外部扫描其公共IP地址。

网件(Netgear)路由器被曝严重的DNS漏洞

点击上方蓝色字体关注。

您还可以搜索公众号“D1net”选择关注D1net旗下的各领域(包括云计算,智慧城市,数据中心,大数据,视频会议,视频监控,服务器,存储,虚拟化,软件等)的子公众号。

=======

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面

2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面

3)而当攻击者尝试多次重复访问http://BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据Compass Security的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。

(来源:FreeBuf)

美国大品牌NETGEAR路由机皇

美国大品牌NETGEAR(网件)WNDR4300,性能突出,功能强大,新添加USB接口,可做U口设备共享,外接硬盘存储,双频千兆,内置天线,信号稳定,淘宝价格:329米。(作者亲身试用,信号覆盖:4星,穿透能力:3星,性价比:4星)有一点小不足,就是该款路由器在进入配置页面时,保存配置的时间会长一些,重启路由器的等待时间也比同级别的路由器多1-2分钟。

网件(Netgear)路由器被曝严重的DNS漏洞,易遭黑客入侵

近日,网件(Netgear)路由器被发现存在严重的DNS漏洞,目前,网件还未修补该已公布的漏洞,该允许攻击者篡改受影响的路由器的DNS设置,会影响其路由器的安全性,预估超过10,000台路由器已经遭受攻击。

两家安全公司各自发现该漏洞

网件之前已经被两家安全公司告知该漏洞信息,一开始是由瑞士的安全公司Compass Security于今年7月份发现,但那时还未公开,而在9月份的时候,Shellshock 实验室的安全专家公布,据其公布的信息,该漏洞允许对路由器“未经授权认证访问根目录”。

Shellshock 提醒说当前用户应该对路由器的WAN 进行重新管理,避免被利用。据悉,该漏洞影响了路由器中N300_1.1.0.31_1.0.1.img以及N300-1.1.0.28_1.0.1.img固件。利用该漏洞,攻击者无需路由器登录密码,便可访问其管理界面。从Compass Security的告知信息来看,网件(Netgear)在7月21日已经被告知该漏洞信息,但是到目前为止,也只是发布了一个应急措施。

漏洞的利用

1)当一个用户需要访问路由器管理界面时,最初需要经过一个用户登录界面2)如果假设他并不知道用户名称和密码的话,登录的结果将会被引导至401页面3)而当攻击者尝试多次重复访问http://<ROUTER-IP>BRS_netgear_success.html页面时

攻击者最后将会成功获取访问管理界面的权限而无需用户登录账号及密码。

修复版本迟迟未发布

据目前掌握的消息,较为奇怪的是,网件在此期间给了 Compass Security 公司一个beta固件修复版本进行测试,而最后也验证了该beta版本可以修复此漏洞,但至今网件却并没有正式发布此固件更新版本。

据Compass Security的首席技术官所称,

目前据确切的分析可以判断因该漏洞造成至少10,000台路由器被入侵,而让人难以理解的是,网件却在BBC上宣称受攻击的路由器数量低于5,000台。

参考来源:betanews 编译/troy 转自黑客与极客(FreeBuf.com)

如何设置NETGEARR8000无线路由器的VPN服务功能

无线路由器这几年似乎被打了鸡血一般疯狂升级,要知道Netgear才于半年不到的时间发布新旗舰R7000如今我们又将迎来替代产品R8000 (AC3200).这次的升级主要集中在频段上,以往的R7000为2.4GHz+5GHz双频段,如今R8000在原先的基础上又增加了一个5GHz,这样一来并发速率可以达到惊人的3200Mbps!

要知道NETGEAR R8000的VPN設置比較繁瑣沒有TOTOLINK簡單!

一、什么是VPN?

VPN全称Virtual PrivateNetwork,虚拟专用网络。

虚拟指的是该网络并不具有传统意义上的实际的物理链路,专用意味着这个网络是私人化的,简单地说就是利用公网链路架设私有网络。

得益于隧道技术和其他的安全措施,VPN连接建立后所传输的数据都是被加密保护的,保证了数据的私有性和安全性。

常用于企业之间或者个人与公司之间进行安全的访问与数据传输。

二、什么是OpenVPN?

OpenVPN是一个知名的开放源代码的VPN软件,其项目主页为http://openvpn.net。用户可使用此软件在个人电脑上搭建OpenVPN服务器或连接其他的OpenVPN服务器。

三、使用NETGEAR VPN服务能做什么?

VPN服务允许用户安全地远程连接回NETGEAR 路由器的局域网,并可共享访问此局域网内的所有资源。

请注意,此功能并非是通过NETGEAR无线路由器连接至其他的VPN服务器建立VPN连接。而是将NETGEAR路由器作为VPN服务器,位于因特网上的终端设备可以使用VPN技术连接至NETGEAR路由器的内网。

【温馨提示】

NETGEAR路由器上的VPN服务要求路由器的WAN口具有有效的公网IP地址,多层NAT或其他任何无法提供有效公网IP的网络环境均无法使用。

实例配置

我们以上图的拓扑结构来说明此功能如何配置。

待配置成功后,PC1可访问R7000无线路由器的内网资源。环境如下:

操作系统:

PC1 : Windows 7 32bit

无线路由器:

NETGEARR7000(LAN IP:192.168.111.1)

宽带连接:

广州电信ADSL线路(PPPoE)

第一步 安装OpenVPN

NETGEAR的VPN服务功能是基于OpenVPN的技术实现的,因此,我们要在每一台需要连接VPN的电脑上安装部署OpenVPN软件。

访问 http://support.netgear.cn/doucument/Detail.asp?id=2251

获取适用于您的操作系统的OpenVPN软件,本例中获取的软件安装包为“openvpn-install-2.3.2-I001-i686.exe”。

双击运行此安装程序,根据安装程序提示完成安装:

请记录下图中的安装位置,我们将在“第四步”的配置过程中用到:

注意:由于OpenVPN需要安装虚拟网卡(TAP-Windows Adapter V9)才能正常工作,因此可能出现下图中的提示,请点击“始终安装此驱动程序软件(I)”。

完成安装后可于桌面上找到“OpenVPN GUI”的图标,或于开始菜单中找到“OpenVPN”的程序组。

第二步 启用动态域名(DDNS)功能

【温馨提示】

根据Internet接入方式的不同,可能需要启用动态域名(DDNS)功能:如果您的Internet接入方式为动态IP或PPPoE,则需要启用动态域名(DDNS)功能;如果您的Internet接入方式为静态IP,请跳过这个步骤。

本例中的宽带线路是广州电信ADSL,PPPoE认证方式,我们配置了主机名为“ngchinatest.mynetgear.com”的NETGEAR动态域名。

您可以参考以下文档配置NETGEAR动态域名(DDNS)功能: 《如何设置NETGEAR 动态域名(DDNS)》

第三步 配置路由器的VPN服务功能

登录路由器管理页面

管理页面的地址为www.routerlogin.com或 www.routerlogin.net

默认的管理员账号及密码是:admin、password

依次点击菜单高级(ADVANCED)>安装(Setup)>VPN服务(VPN Service)

设定VPN服务的参数,启用VPN服务

Internet和家庭网络上的所有站点:所有数据流量均通过VPN传输。

仅限家庭网络:仅访问路由器内网的数据流量通过VPN传输。

自动:智能选择流量是否通过VPN传输,默认情况下所有数据流量(除访问路由器内网的数据流量)均不通过VPN传输,仅在不可达的情况下尝试使用VPN。

服务类型:选择用来传输VPN数据的协议类型,UDP或TCP。

服务端口:路由器的VPN Server程序用来监听的端口,默认为12974。

注:如果您的ISP限制较严格并可能封锁部分端口,请与您的ISP获取联系确认情况。

客户端将使用此VPN连接进行访问:

勾选“启用VPN服务”选框,点击应用。

第四步 下载OpenVPN配置文件

根据平台不同下载对应的配置文件,目前VPN服务功能不支持iOS和Android平台,本例中我们点击“For Windows”按钮下载用于Windows操作系统的配置文件。

下载的文件是名为“windows.zip”的压缩包文件,解压后得到如下4个文件:

ca.crt

CA证书

client.crt

客户端证书

client.key

客户端key

client1.ovpn

OpenVPN配置文件

我们需要将这4个文件复制或移动到OpenVPN软件对应的目录下。在第一步的安装过程中,我们将OpenVPN安装到了“C:\Program Files\OpenVPN”,因此,我们将这4个文件复制到“C:\Program Files\OpenVPN\config”文件夹下。

第五步 修改网络适配器名称

在第一步中,我们曾说过OpenVPN会安装一个虚拟网卡“Tap-Windows Adapater V9”,现在需要修改此网卡的名称。不同操作系统下,此步骤略有差异,进入控制面板(分类视图)后:

Windows 8

网络和Internet >网络和共享中心>更改适配器设置>以太网 X

Windows 7

网络和Internet >网络和共享中心>更改适配器设置>本地连接 X

Windows Vista

网络和Internet >网络和共享中心>管理网络连接>本地连接 X

Windows XP

网络和Internet连接>网络连接>本地连接 X

X代表一个数字编号,具体为多少取决于您的计算机上已经有多少个相类似的网络适配器,我们需要找到的是设备名称“TAP-Windows Adapter V9”的图标,在这个图标上点击鼠标右键,然后点击重命名修改此连接名称为“NETGEAR-VPN”。

修改前

修改后

第六步 启动OpenVPN软件,连接VPN

在OpenVPN GUI的图标上点击鼠标右键,选择以管理员身份运行(A),运行后会在系统任务栏的通知区域显示OpenVPN GUI的图标,此图标有3种状态:

红色:未连接VPN或已断开

黄色:正在连接中

绿色:已连接至VPN

在此图标上点击右键,弹出的菜单中选择Connect:

此时会弹出名为OpenVPN Connection的窗口,等待几分钟直至VPN成功,图标变为绿色:

需注意,由于网络环境或其他因素影响,VPN连接可能会尝试自动重连数次,此过程中无需人工干预,耐心等候即可。

第七步 检查 VPN 连接是否成功

可通过以下几种方式检查您的VPN是否已经连接成功:

通过 OpenVPN 软件查看

鼠标悬停在通知区域的 OpenVPN 图标上可看到下图中的信息:

在 OpenVPN GUI 的图标上点击右键,选择 Show Status:

查看TAP-Windows Adapter V9网络适配器状态

与上文第五步类似,找到已经被重命名为“NETGEAR-VPN”的图标,点击鼠标右键选择状态,在弹出的窗口中点击“详细信息”(适用于Windows 8、7、Vista)或“支持”>“详细信息”(适用于Windows XP)。从下图中可以看到,我们已经获取到了与远端的NETGEAR R7000路由器同样网段的IP地址。

VPN连接前

VPN连接后

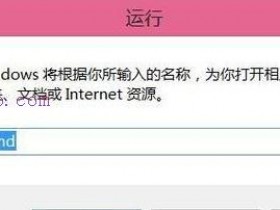

在命令提示符下运行命令并查看返回结果

点击开始菜单>运行,或在桌面空白处点击鼠标左键然后按下组合键Win(Windows徽标键,一般位于Ctrl和Alt之间)+R,在弹出的窗口中输入CMD并回车即可打开命令提示符。

输入“ipconfig”并回车执行,然后从结果中找到名为“NETGEAR-VPN”的网络适配器并查看信息:

从上图中也可以看到,VPN连接已经成功。

NetGear路由器可以通过命令注入获取ROOT权限

国外某大牛研究发现,NetGear路由器wndr3700v4的固件存在认证漏洞。一旦Web界面认证绕过了,后续可以做的事情就会很多。

NetGear的wndr3700v4固件中有一个可执行脚本 net-cgi ,这个功能很像busy-box。所以里面有很多的地方可以研究,这里我们比较感兴趣的是cmd_ping6() 这个模块。

触动力来拜年,Netgear路由器送送送!

新春佳节家人团聚绝对是一年中最美好的时光!大家抢红包、分享照片也别有乐趣,可不能让性能羸弱的路由器拖了后腿呀!这个时候就会明白靠谱的路由器是多么的重要!Netgear 网件的高端路由器足以担此重任!

触动力真爱粉只要参加活动就有机会抱走 Netgear 的高端路由器!赶快来参加触动力新春嘉年华!

想要抱走 neato 扫地机器人总共分三步

第一步,关注触动力;

第二步,分享本页面到朋友圈;

第三步,发送朋友圈截图给我们!

我们将在节后送出 Netgear 网件路由器!

Netgear网件R64001750M无线路由器开箱评测,附赠全套拆机图

网件即将推出的一个新型号无线路由器:R6400。

从整体规格上来看,这是R6300V2的替代版本。

目前在官网上暂无介绍资料,我们就一点点的看开箱拆解去了解这个产品吧。

外包装正面,这是一台AC1750的双频无线路由器,450+1300,和R6300V2没有区别。

可以看到,外型上R6400主体采用了和R7000相同的模具,和R6300V2的区别在于采用了外置的天线。

变压器规格:输出为12V 最大2.5A

外形是R6400和R6300V2最大的区别了吧!

顶盖采用类似EX7000的水晶漆,真心不耐脏也不耐磨

网线口包着铁皮?不错。(后面有花絮)

和R7000的区别,天线是固定不可拆卸的。

前面板出的USB3.0接口

以下进入拆机环节

拧下底部螺丝,取下顶盖板

现出PCB

断开天线连接

PCB背面

底座上很厚实的一块铝板,增加被动散热的能力

PCB正面带罩

PCB正面去罩

PCB正面罩子下主要是无线部分的芯片

PCB背面带罩

PCB背面去罩,USB3.0接口是用胶布包着,未做金属屏蔽罩

PCB背面罩子下主要是SoC,运行内存和闪存颗粒

网口。。。居然少了些铁皮,怎么会这样呢

无线部分,5G芯片采用BCM4360,和R6300V2相同

2.4G芯片采用BCM4331,和R6300V2相同

5G信号芯片,SE5003L1,和R6300V2相同

2.4G信号芯片,SiGe2604,和R6300V2不同

主SoC,BCM4708A0,和R6300V2相同

运行内存,三星256MB单颗粒,R6300V2也是256MB

MXIC的128MB闪存颗粒,R6300V2也是128MB

从硬件规格来看,R6400就是一台换了壳的R6300V2,最大的区别就是由立式改为卧式,并增加了外置天线。

固件解析

固件部分没有任何亮点,网件的Dynamic QOS,readycloud并没有出现在R6400上。R6400也继承了网件路由器固件反应慢的特点,在使用过程中我反而觉得比以前测试的产品反映还要慢

目前的固件版本号 V1.0.0.14_1.0.8

区域选择北美,不能更改,8个5G频道

readyshare vault是个不错的windows下的备份方案

需要详细了解Netgear路由器产品的同学可以翻阅我们以前的网件路由器评测贴,这里就不再赘述了。

性能测试

首先看无线吞吐量测试,和原来一致的测试方式,这里直接贴数据

5G 单线程

5G 10线程

2.4G 单线程

2.4G 10线程

测试成绩表现的一般,和R6300V2一个水平

再看一下信号测试

使用一加手机,用wifi分析仪在各点记录信号强度。

测试环境说明

房子是高层,面积比较大,红色五角星为无线路由器安置的部位,蓝色数字标签处为信号测试点

房子是办公用的,密密麻麻的屏风办公家具,电脑很多,无线信号源也很多(楼上楼下基本上都是公司),

环境很复杂,电子设备和办公家具繁多,信号干扰比较严重。

各房大致面积说明:

1:5m*3.8m

2:2m*2.8m

3:3m*2.8m

4:4m*3.8m

5:4.5m*4m

6:8m*5m

dBM

2.4G

5GA

-35

-38B

-49

-66C

-67

-83D1

-66

-86D2

-79

-84E

-69

-84F1

-57

-65F2

-68

-74

信号覆盖表现并不是很好,5G部分也没有像EX6200那样增强,120个平放以上的房子妥妥的需要加中继

下面来看看USB3.0的读写性能

首先是无线读写,测试使用PCE-AC68无线网卡,连接速度在866mbps-1300mbps之间浮动

写入速度13.2M/S

读取速度17.2M/S

实际表现并不理想,甚至连R6300V2都不如

下面看看千兆有线下的读写速度

读取速度26MB/S

写入速度21MB/S

千兆有线下的读写速度也没有超过R6300 V2

总结

作为经典产品R6300V2的传承者,网件仅仅为R6400换了一个壳。内部几乎完全不变的配置,渣渣的固件,Dynamic QOS和readycloud等功能的缺失,R6400没有让我们感受到升级的诚意。当然,经典毕竟是经典,如果R6400的价格不高于R6300V2,那还是值得购买的,如果高出很多,那大家还是选择好很多的R7000吧。

美国公司Netgear路由器漏洞攻击

美国公司Netgear的路由器漏洞,已经被两组不同的安全公司的研究人员披露,并且已经被公开利用了。与此同时,美国这家路由器公司尚未发布修补的固件,但是目前该公司已经私下透露出他们已经完美解决了这个问题。

研究人员赫尔佐格发现受害者所有的DNS查询被重定向到攻击者的服务器。受害者提供了一个IP服务器地址以及攻击中涉及到的探针。赫尔佐格说,他的公司能够从攻击者的服务器下载数据并确定10000多个路由器已经被入侵。

赫尔佐格说当他们发现了这件事以后,马上报告给瑞士国家GovCERT,他们表示已经开始行动,并且关闭了攻击者的服务器,并已经联系了这家美国路由器公司关于提供给互联网服务的新固件以及联系已经被入侵路由器的互联网公司。

丹尼尔哈克在七月份发现了并私下透露了这个漏洞;在九月末,研究人员还在实验室里发现了Shellshock并且公开披露了此漏洞。该漏洞可以远程认证被绕过,影响的路由器固件有N300_1.1.0.31_1.0.1。img和N300-1.1.0.28_1.0.1.img。这个漏洞缺陷允许攻击者不知道路由器密码的情况下,访问管理界面。

“攻击者可以访问到网络管理界面,这是默认只有在内部网络可以做到的,”赫尔佐格说。“启用远程管理(不是默认情况下),攻击就只需要连接到互联网并利用该缺陷。攻击者可以访问路由器并破坏它。”该管理界面具有完全访问权限和设置,攻击者可以中间人的网络流量,配置DNS设置,将流量重定向到一个第三方的服务器,或使用一些可用的工具如SSLStrip降级SSL通信。攻击者只需要多次调用一个特定的URL后,多次未对路由器进行身份验证后,最终他们将会获得访问管理界面的权限,而不是通过一个提示,要求输入凭证。